- Welche Aussagen treffen auf Daten zu? (3 Antworten)

- Wodurch können Daten verloren gehen? (3 Antworten)

- Wie kann ein Benutzer, der illegale Tätigkeiten im Internet setzt, identifiziert werden?

- Mit Hilfe der IP-Adresse des Rechners und dem Zeitpunkt des Zugriffs durch Anfrage beim Provider.

- Durch verschlüsselte Webseiten

- Mit Hilfe eines digitalen Zertifikats

- Der Virenscanner meldet illegale Aktivitäten an den Provider.

- Was sind Informationen? (3)

- Was trifft auf den Begriff Informationen zu?

- Daten sind Informationen.

- Aus Daten können Informationen gewonnen werden.

- Aus Informationen können Daten gewonnen werden.

- Wie lautet der Fachausdruck für Computerkriminalität in Verbindung mit dem Internet?

- Cybercrime

- Backup

- Firewall

- Ergonomie

- Was versteht man unter "Ethischem Hacking"?

- Suchen von Sicherheitslücken in Computersystemen, um diese zu schließen.

- Eindringen in Computersysteme, um Daten zu verändern oder zu löschen.

- "Ethisches Hacking" ist eine Form der Computerkriminalität.

- Personenbezogene Daten sind ... (3)

- Ich verschlüssle eine Datei, einen Ordner oder eine Festplatte mit einem Passwort.

Was ist richtig? (3 Antworten) - Was ist richtig in Bezug auf Datenintegrität?

- Daten werden verfälscht.

- Daten sind unverfälscht und vollständig.

- Daten sind verschlüsselt.

- Daten sind öffentlich zugänglich.

- Welche Aussagen in Bezug auf Informationssicherheit sind richtig? (2 Antworten)

- Welche Aussagen in Bezug auf die Verarbeitung personenbezogener Daten sind richtig? (3 Antworten)

- Was ist richtig in Bezug auf die Datenschutzgrundverordnung (DSGVO)? (3 Antworten)

- In welchen der hier dargestellten Beispiele liegt ein Identitätsdiebstahl vor? (2 Antworten)

- Wie kann man sich vor Identitätsdiebstahl schützen? (2 Antworten)

- Wer von den Personen verhält sich richtig, um seine persönlichen Daten zu schützen? (2 Antworten)

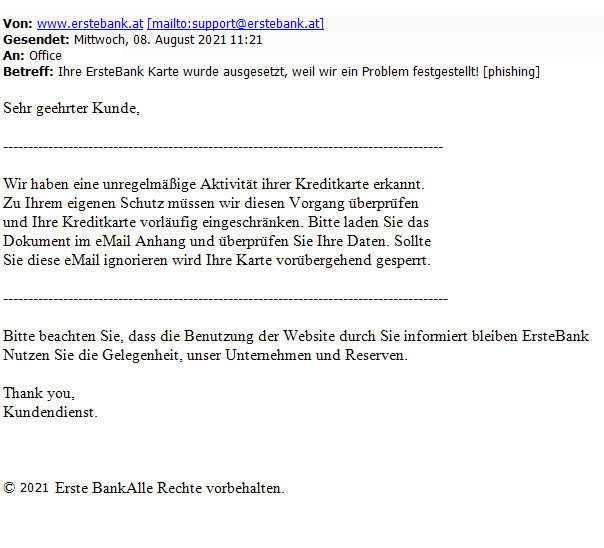

- Herr Maier hat folgende E-Mail bekommen:

Was soll er tun?

- Er löscht die E-Mail sofort.

- Er öffnet, wie in der E-Mail beschrieben, den Anhang und will seine Daten überprüfen.

- Er antwortet auf die E-Mail und bittet um weitere Informationen.

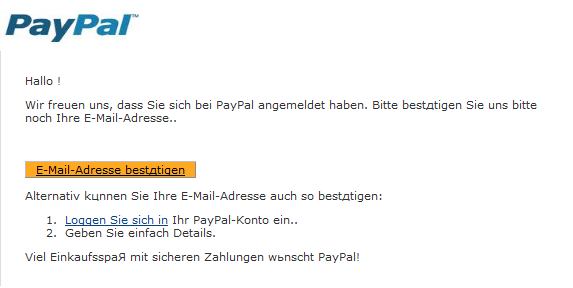

- Du erhältst folgende E-Mail, angeblich von PayPal - was machst du? (2)

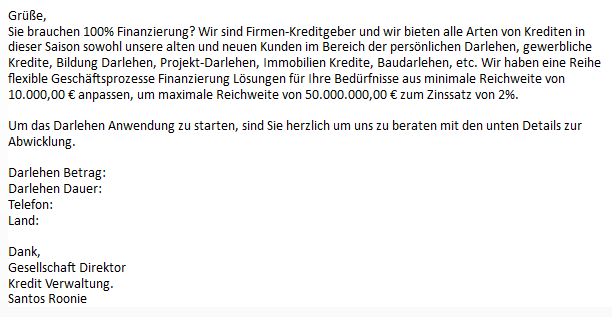

- Im Postfach liegt folgende E-Mail - was ist hier sinnvoll?

- Ich erkenne die E.Mail als SPAM und lösche sie sofort.

- Ich brauche einen Kredit für ein neues Auto. Ich lasse mir ein Angebot kommen und sende meine Daten.

- Ich beschwere mich beim Absender über die Rechtschreibfehler.

- Eine Firma möchte einen Computer entsorgen.

Wie kann sie sicher sein, dass alle Daten unwiederbringlich gelöscht sind? (2 Antworten) - Warum werden Daten verschlüsselt?

- Verschlüsselte Daten sind nicht lesbar.

- Der Speicherbedarf der Daten wird geringer.

- Daten sind sicher vor Viren.

- Daten sind als Backup gesichert.

- Was versteht man unter Dumpster Diving?

- Der Müll des Opfers wird durchwühlt und nach Hinweisen und Anhaltspunkten über das persönliche Umfeld des Opfers gesucht.

- Eine Software, die Schutz vor Angriffen von außen bietet.

- Ein Schadprogramm verschlüsselt Daten auf dem PC.

- Ein Benutzer muss sich mehrfach identifizieren.

- Was versteht man unter Multi-Faktor-Authentifizierung?

- Der Benutzer muss sich mehrfach identifizieren.

- Ein sicheres Passwort muss gewählt werden.

- Die mobile Datenverbindung eines Smartphones wird für andere Geräte (Computer, Tablets, weitere Smartphones) freigegeben.

- Betrugsmethode, bei der User auf gefälschte Webseiten umgeleitet werden.

- Was versteht man unter einem persönlichem Hotspot?

- Eine Ransomware verschlüsselt Daten auf dem PC, und es wird Lösegeld verlangt.

- Die mobile Datenverbindung eines Smartphones wird für andere Geräte (Computer, Tablets, weitere Smartphones) freigegeben.

- Der Müll des Opfers wird durchwühlt und nach Hinweisen und Anhaltspunkten über das persönliche Umfeld des Opfers gesucht.

- Daten gehen verloren.

- Was versteht man unter Cross-Site-Scripting-Angriffen?

- Authentifizierung durch ein biometrisches Verfahren, wie z. B. Iris-Scan.

- Ein Hacker platziert sich oder seine Software zwischen dem Opfer und einer aufgerufenen Internetseite.

- Infizierte Webseiten nützen Sicherheitslücken aus.

- Veraltetes, unsicheres Verfahren zur Verschlüsselung von WLAN-Netzwerken.