Adware |

| Adware ist unerwünschte Software, die hauptsächlich Werbung anzeigt. In den letzten Jahren ist Adware auf Android Smartphones ein Problem: Adwareprogramme verbergen sich z.B. in Spiel- und Unterhaltungsapps. Sie klicken heimlich auf Werbung im Hintergrund und verdienen so Geld für Ihre Auftraggeber. Manchmal zeigt Adware auch Werbung mit bösartigem Inhalt an und installiert so weitere Malware auf dem Gerät. Wie kann man Adware vermeiden?

|

Antiviren-Programme |

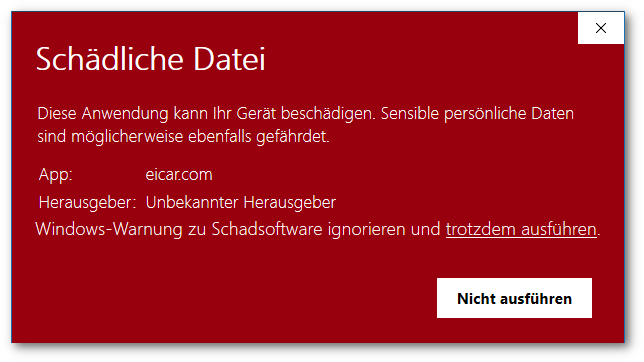

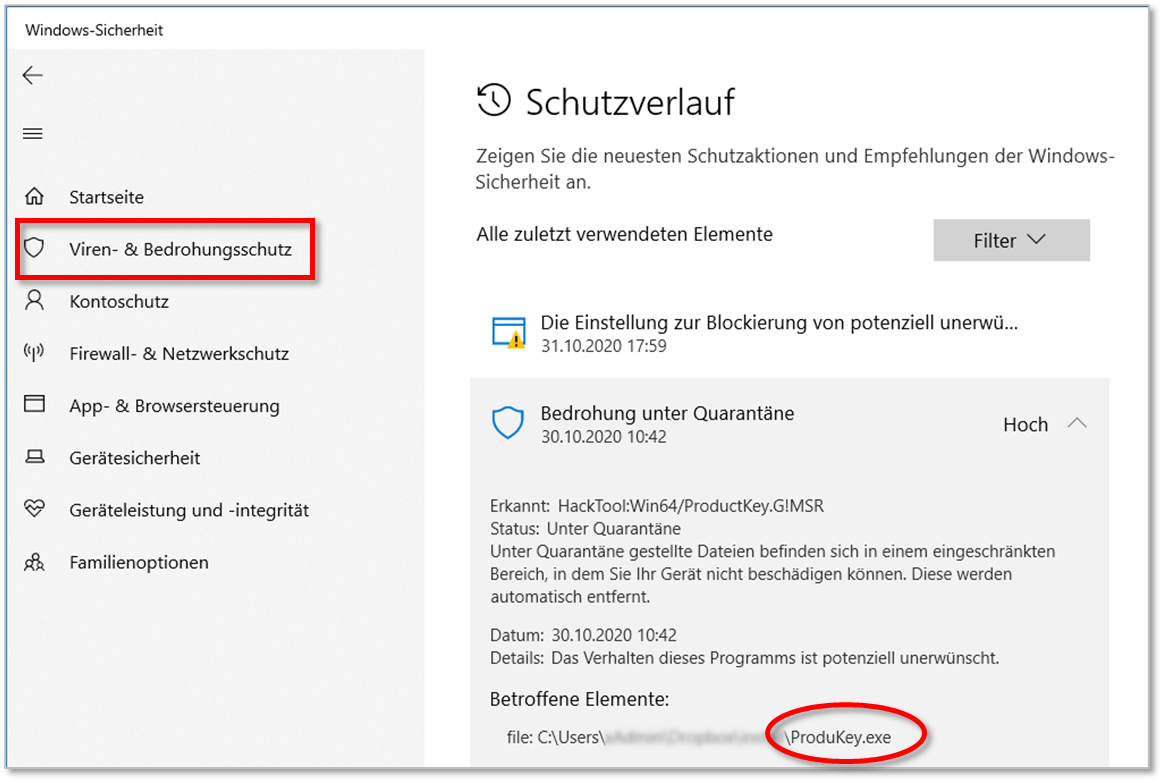

Antiviren-Programme prüfen im Hintergrund alle laufenden Aktivitäten, spüren Computerviren (z.b. Würmer, Trojaner) auf und blockieren oder löschen sie. Reaktion des Antivirenprogramms von Windows 10 auf ein Beispielvirus (eicar.com)Verdächtige Dateien werden in den Quarantäneordner verschoben. Dadurch können sie nicht mehr aufgerufen werden und sind nicht mehr gefährlich:  In Windows 10 und 11 ist ein Antivirenprogramm bereits dabei und für Privatanwender völlig ausreichend! In Windows 10 und 11 ist ein Antivirenprogramm bereits dabei und für Privatanwender völlig ausreichend! |

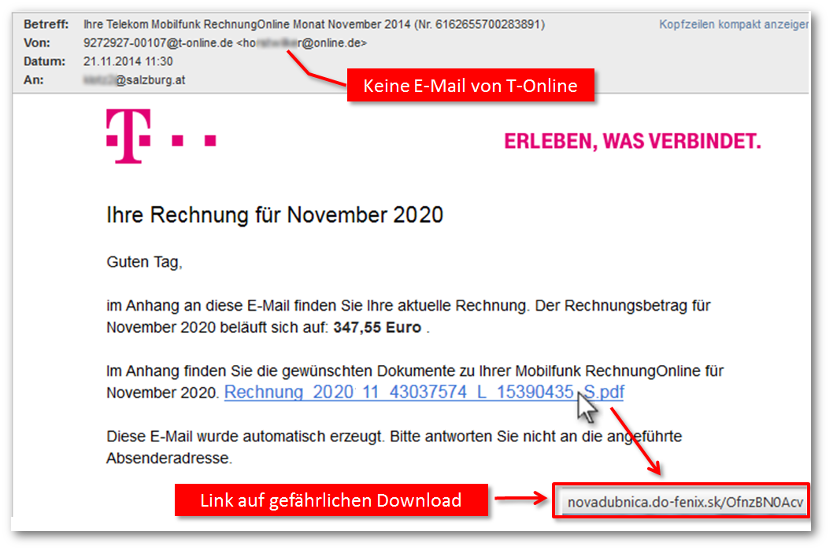

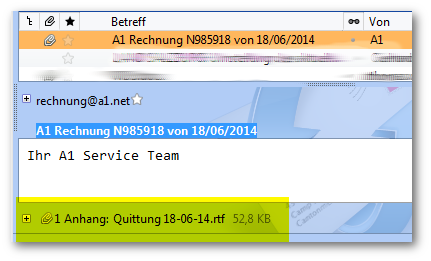

Anhänge an E-Mails (Attachments) können Malware enthalten |

| Herr Schober bekommt diese E-Mail – angeblich von seinem Telefonanbieter A1. Er öffnet den Anhang und eine Malware (Backdoor) wird unbemerkt installiert. Bei der nächsten Online-Überweisung bemerkt er, dass versucht wird, eine weitere Überweisung mit einem hohen Betrag durchzuführen. Zum Glück bemerkt er rechtzeitig den Betrug und beendet die Onlinebanking-Sitzung. Der Berater der Bank empfiehlt eine Neuinstallation des Rechners. |

|

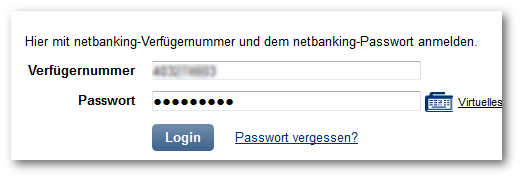

Authentifizierung |

| Die Authentifizierung stellt die Identität eines Benutzers sicher. Dies kann z.B. mit Benutzerkennung und Passwort oder einer PIN, per Fingerabdruck oder auch mit Handysignatur (Österreich) erfolgen.  Login mit Benutzername und Passwort  Login mit Handysignatur z.B. beim Finanzamt oder Behörden Wo man sich z. B. authentifizieren muss:

|

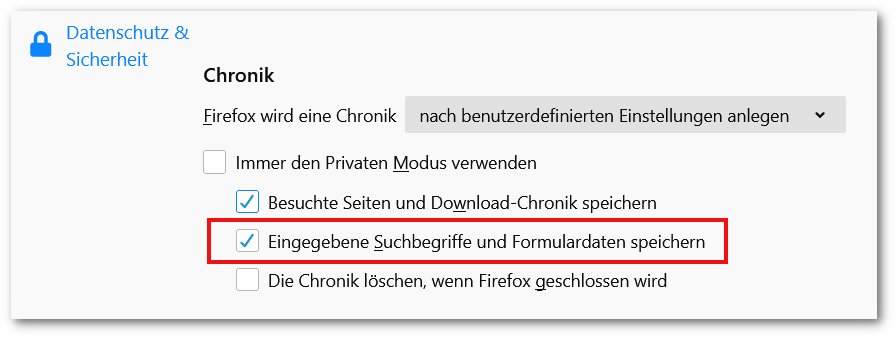

Autovervollständigen im Browser für Formulare |

| Die meisten Browser merken sich die Eingaben in Formularen, z. B. Namen, Adresse und weitere Informationen. Auf diese Weise wird das Ausfüllen ähnlicher Formulare schneller und einfacher.

Auf öffentlich zugänglichen Computern sollte AutoVervollständigen nicht aktiviert sein! Hier findest du zu diesem Thema Informationen für Firefox, Chrome und Edge |

Backdoor – ein verborgener Zugang durch die „Hintertür“! |

| Als Backdoor wird in einem IT-System ein geheimer Zugang bezeichnet, mit dessen Kenntnis es möglich ist, von außen auf das System zuzugreifen. Das kann beispielsweise ein Zugang mit einem bekannten Passwort sein oder ein Programm, das selbständig Daten nach außen sendet. Backdoors werden auch von Geheimdiensten eingesetzt. Das können Backdoors:

Weitere Informationen zu Backdoors finden sich auf Hoax-Infos – einer Seite der TU Berlin…. |

Ein Backup ist eine Datensicherung! |

| Herr K. möchte sicherstellen, dass seine Daten auf dem Computer vor Datenverlust durch Festplattenfehler, Viren oder versehentliches Löschen geschützt sind. Er entscheidet sich für eine externe Festplatte mit automatischer Backup-Funktion. Diese erstellt regelmäßig automatische Kopien aller Daten auf der Festplatte. Herr K. muss nur immer wieder die Festplatte per USB mit dem Computer verbinden, die Backups erfolgen automatisch. Beispiel: Mit einer beliebigen externen Festplatte/SSD und dem kostenlosen Programm Veeam Agent for Microsoft Windows FREE kann eine automatische Sicherung leicht verwirklicht werden. Was alles passieren kann:

Nur eine Datensicherung (Backup) ermöglicht die Wiederherstellung der Daten. Backups sollen regelmäßig erstellt und sicher aufbewahrt werden: z.B. in einem Tresor oder einem anderen Gebäude oder auf entfernten Rechnern. Privatanwender können Ihre Daten z.B. auf eine externe Festplatte speichern, die dann sicher aufbewahrt wird. Firmen verwenden professionelle Datensicherungsprogramme. |

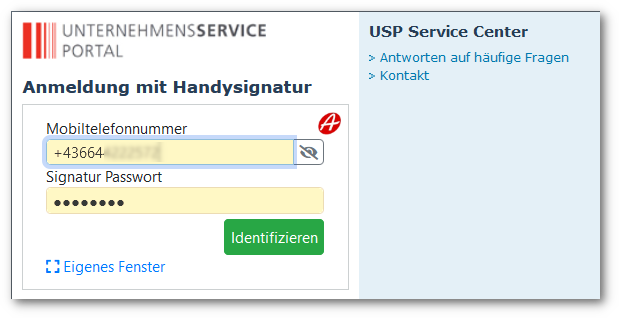

Biometrische Verfahren zur Authentifizierung |

Biometrische Verfahren werden zur Authentifizierung verwendet: Die Identität eines Benutzers wird durch Gesichtserkennung, Fingerabdruck oder Iris-Erkennung festgestellt. Viele Smartphones haben Fingerabdruckscanner oder eine Gesichtserkennung. |

Botnetz |

| Bots sind automatisierte Computerprogramme, die infizierte Computer zu einem Netzwerk (englisch: Botnet) zusammenschließen. Die Betreiber von Botnetzen missbrauchen diese Computer z.B. für den Versand von Spam- oder Phishing Mails oder für Angriffe auf andere Computer. |

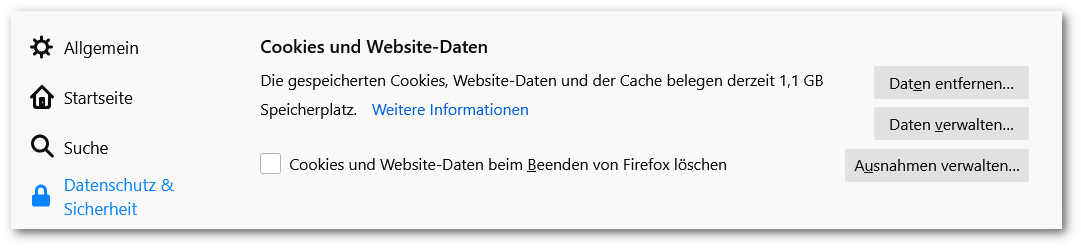

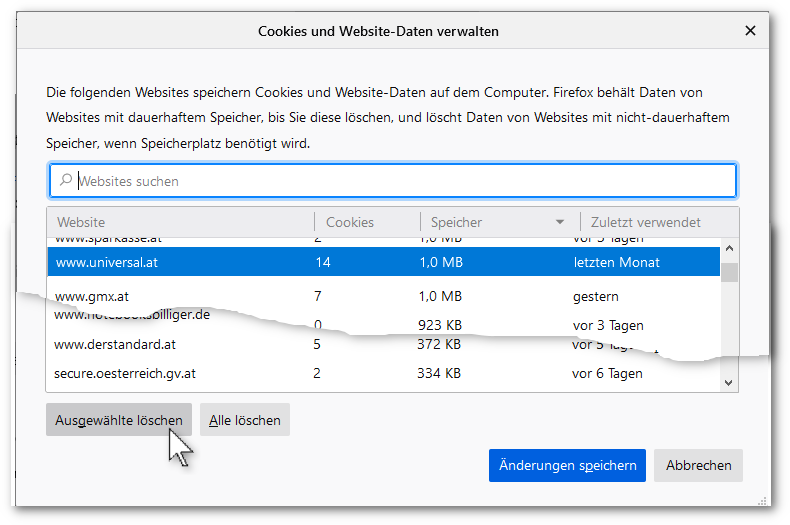

Cookies |

Woher weiß Amazon das? Die auf dem Computer gespeicherten Cookies informieren den Web-Betreiber des Online-Shops über das Surfverhalten und Interessen von Marc. Wozu dienen Cookies?Cookies sind kleine Textdateien, die Informationen über besuchte Webseiten beinhalten und auf dem PC des Benutzers abspeichert sind.

Sind Cookies gefährlich?Cookies sind nur kleine Textdateien. Daher kann damit keine Malware aktiviert werden. Alle Browser bieten Einstellungsmöglichkeiten für die Behandlung von Cookies – hier im Browser Firefox:

|

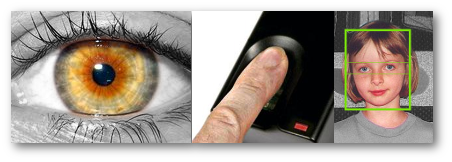

Dateien und Ordner verschlüsseln |

|

|

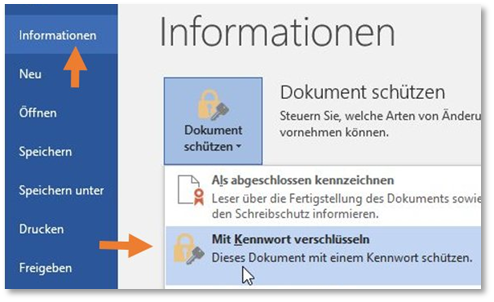

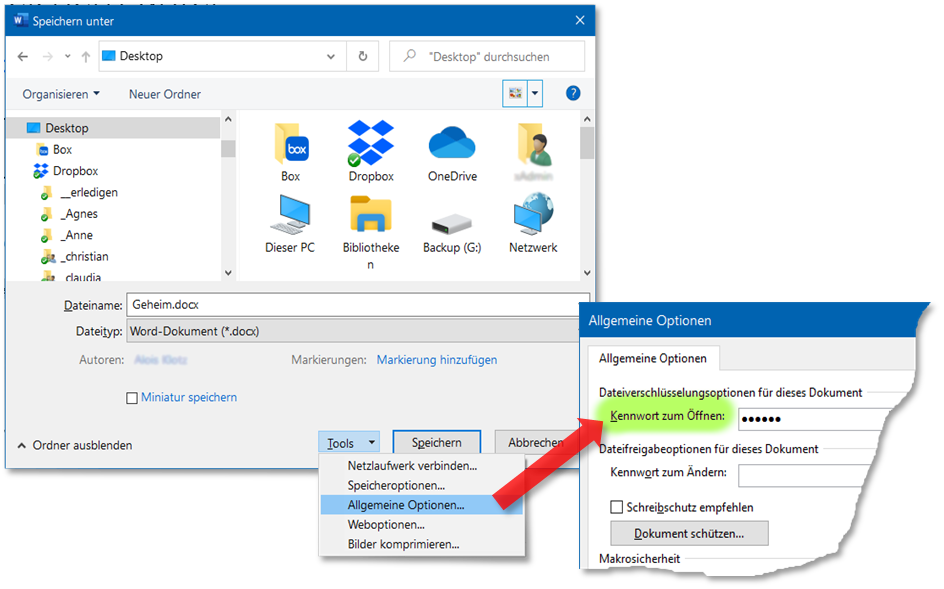

Dokument mit Kennwort speichern |

| Herr K. möchte ein Worddokument so speichern, dass es durch ein Passwort zum Öffnen geschützt ist. So funktioniert es in Word: Datei -> Informationen -> Mit Kennwort verschlüsseln…  Auch mit Datei -> Speichern unter -> Tools -> Allgemeine Optionen kann ein Kennwort gesetzt werden:  |

Identitätsdiebstahl |

| Wie sich ein Datenmissbrauch anfühlt und wie einfach es ist, die Daten einer Person zu stehlen, um damit Straftaten zu begehen, hat Tina Groll selbst erlebt. Kriminelle benutzen dabei Namen, Adresse, Beruf und das Geburtsdatum von Fremden, die oft im Internet gefunden werden können. Mit den Daten dieser Personen wird Betrug begangen. Die falschen Daten über die reale Person werden unterdessen von Auskunfteien, Gerichten oder sogar der Polizei abgespeichert und über diese Stellen weiter verteilt. Für die nichtsahnenden Opfer beginnt ein ganz realer Albtraum. Zum Bericht der Journalistin Tina Groll… |

Information Diving |

In Altpapiercontainern oder auf Festplatten von ausgemusterten Rechnern befinden sich manchmal Daten, die missbraucht werden können. In Altpapiercontainern oder auf Festplatten von ausgemusterten Rechnern befinden sich manchmal Daten, die missbraucht werden können.Maßnahmen gegen Information Diving:

|

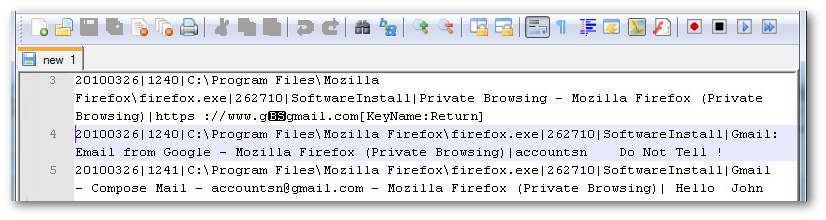

Keylogger |

Bei der Kontrolle seines PCs wird festgestellt, dass ein Keylogger-Programm seine Passwörter an die Betrüger verschickt hat. Herr S. sichert alle Daten und installiert den Rechner zur Sicherheit neu. Auch ändert er die Passwörter für Amazon, Ebay, GMX, PayPal und seinen Zugang zum Online-Banking. |

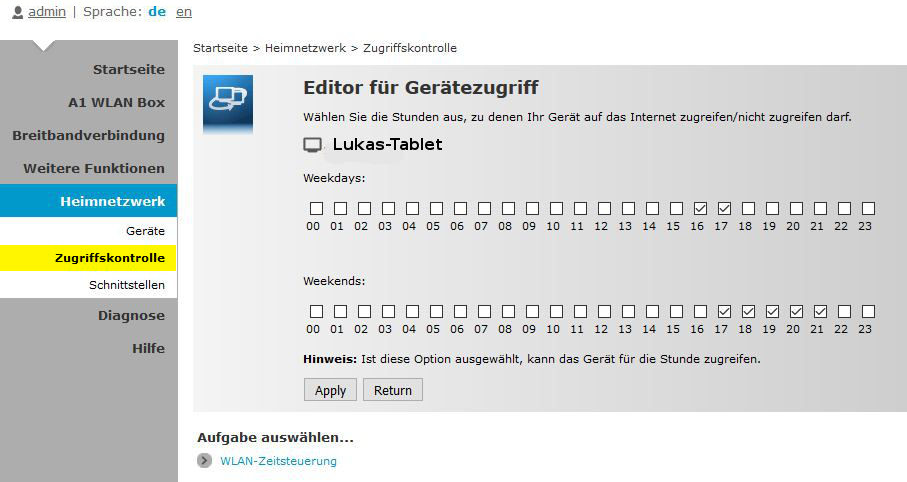

Kindersicherung |

Die Kindersicherung schützt Kinder:

|

Passwörter müssen sicher sein! |

Je länger ein Passwort ist, desto sicherer ist es! Teste ein Passwort auf Sicherheit!

Sichere Passwörter haben mindestens acht Buchstaben, Zahlen und Sonderzeichen. |

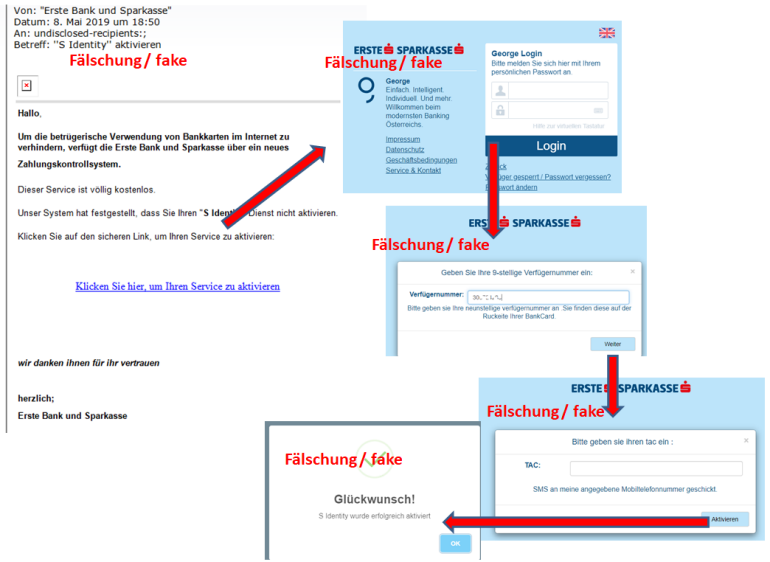

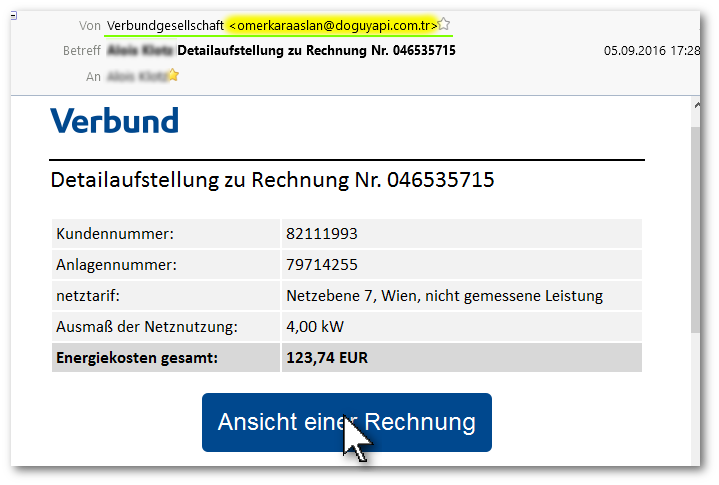

Phishing |

Beispiel für einen Internetbetrug: https://noe.orf.at/v2/news/stories/2705804/ |

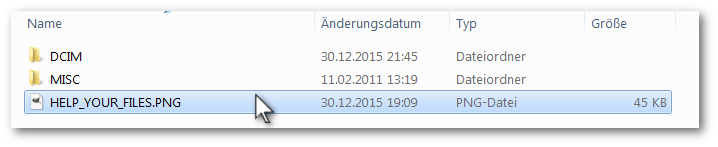

Ransomware |

ORF Meldung zu Ransomware vom November 2020: |

Rootkit |

Die Kriminellen konnten nun beliebige Schadsoftware installieren und so beim Online-Banking Schaden anrichten. |

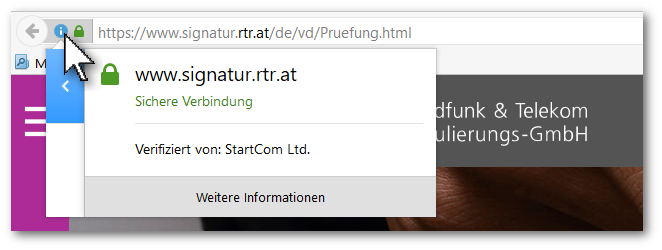

| Sichere Webseiten haben ein Digitales Zertifikat |

Sichere Webseiten erkennt man an der URL, die mit https beginnt: Sichere Webseiten haben ein digitales Zertifikat. Datenübertragungen zu sicheren Webseiten erfolgen verschlüsselt. |

Shoulder Surfing |

Marc ändert sofort das Passwort und kontrolliert die Wiederherstellungsinformationen wie Telefonnummer und zweite E-Mail-Adresse. Shoulder Surfing kann auch beim Abheben von Bargeld beim Bankomaten ein Problem sein! Man sollte beim Eingeben der Geheimzahl das Eingabefeld abdecken. |

Skimming |

So funktionierte der Betrug: Herr lässt sein Konto sofort sperren. In Zukunft deckt er bei der Eingabe des PIN-Codes mit der zweiten Hand das Tastenfeld ab. Einen ausführlichen Bericht zu dieser auch noch jetzt aktuellen Betrugsmethode findet man auf heise.de. |

Social Engineering |

Beispiel 1:

Beispiel 2:

Social Engineering ist eine verbreitete Methode zum Ausspionieren von vertraulichen Informationen. Um an vertrauliche Informationen zu gelangen, wird die Gutgläubigkeit, die Hilfsbereitschaft oder auch die Unsicherheit einer Person ausgenutzt. |