Beispiele zu IT-Security

Erklärungen und Beispiele aus der Praxis

Adware

Antiviren-Programme

Attachment

Authentifizierung

AutoVervollständigen

Backdoor

Backup

Biometrische Verfahren zur Authentifizierung

Botnet

Cookies

Datei verschlüsseln

Digitales Zertifikat

Dokument mit Kennwort speichern

Identitätsdiebstahl

Information Diving

Keylogger

Kindersicherung

Passwörter

Phishing

Ransomware

Rootkit

Shoulder Surfing

Sichere URL

Skimming

Social Engineering

Adware

Beispiel:

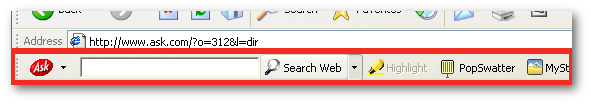

Herr S. ist überrascht: Von einem Tag auf den anderen ist die Startseite des Webbrowsers und die Standardsuchmaschine auf ask.com umgestellt. Dazu kommt noch eine Ask-Toolbar, die nur Platz verbraucht:

-

Ask Toolbar

Bei der Installation von Java wird häufig die lästige Ask-Toolbar mitinstalliert, weil man das Häkchen für die Installation übersehen hat. Danach wird die Startseite im Browser auf die wenig hilfreiche Suchmaschine von Ask.com geändert.

-

Vor der Installalation von Java: Häkchen weg!

Die Ask-Toolbar und die Änderungen lassen sich in der Systemsteuerung unter Programme und Funktionen deinstallieren.

Andere Adwareprogramme sind schwieriger zu entfernen. Im Internet finden sich viele Tipps, um lästige Adware los zu werden. Weitere Informationen zu Adware findet man bei Browserdoktor.de...

nach oben

Antiviren-Programme

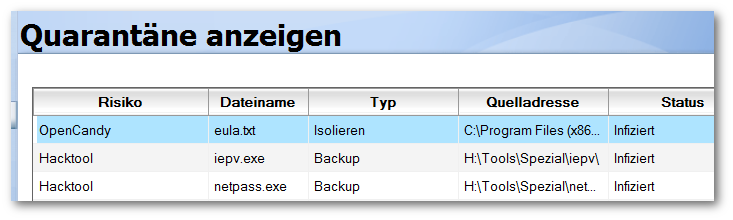

Susanne öffnet das Antivirenprogramm und findet in der Quarantäne Einträge von gefährlichen Dateien. Ihr Antivirenprogramm hat diese Dateien in Quarantäne verschoben, um den Computer vor Schaden zu bewahren:

Malware in Quarantäne kann nicht aktiv werden!

Antiviren-Programme prüfen im Hintergrund alle laufenden Aktivitäten, spüren Computerviren (z.b. Würmer, Trojaner) auf und blockieren oder löschen sie. Verdächtige Dateien können in Quarantäne verschoben und so unschädlich gemacht werden.

Antivirenprogramme gibt es auch kostenlos: Auf der Webseite ninite.com findet man im Bereich Security eine Auswahl von kostenlosen Antivirenprogrammen...

-

Ninite.com ist ein guter Tipp, auf einen Rechner eine Grundausstattung

von frei erhältlichen Programmen zu installieren.

Wichtige Tipps zur Abwehr von Malware:

- immer alle Updates zeitnah installieren (Betriebssystem und Browser)

- Antivirenprogramme aktuell halten, damit auch neue Malware gefunden wird.

- Keine Anhänge (Attachments) von E-Mails unbekannter Herkunft öffnen.

nach oben

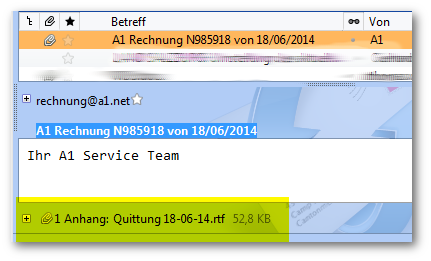

E-Mail Attachments können Malware enthalten

Herr Schober bekommt diese E-Mail - angeblich von A1. Er öffnet den Anhang und eine Malware (Backdoor) wird unbemerkt installiert. Bei der nächsten Online-Überweisung bemerkt er, dass versucht wird, eine weitere Überweisung mit einem hohen Betrag durchzuführen.

Zum Glück bemerkt er rechtzeitig den Betrug und beendet die Onlinebanking-Sitzung. Der Berater der Bank empfiehlt eine Neuinstallation des Rechners.

-

Ein E-Mail mit einem gefährlichen Anhang!

Ein ausführlich beschriebenes Beispiel für eine E-Mail mit einem schädlichen Anhang findet man auf der Seite www.watchlist-internet.at...

nach oben

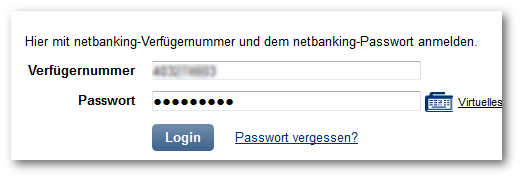

Authentifizierung

Die Authentifizierung stellt die Identität eines Benutzers sicher.

Dies kann z.B. mit Benutzerkennung und Passwort oder einer PIN oder

auch per Fingerabdruck erfolgen.

Wo man sich z. B. authentifizieren muss:

- Bei der Anmeldung im Betriebssytem

- Bei der Einloggen in sozialen Netzwerken wie Facebook, Google+

- Beim Onlinebanking, PayPal

- Beim Abruf von E-Mails im Browser

- Bei Verkaufsplattformen wie Ebay, Willhaben.at, ...

- ...

nach oben

nach oben

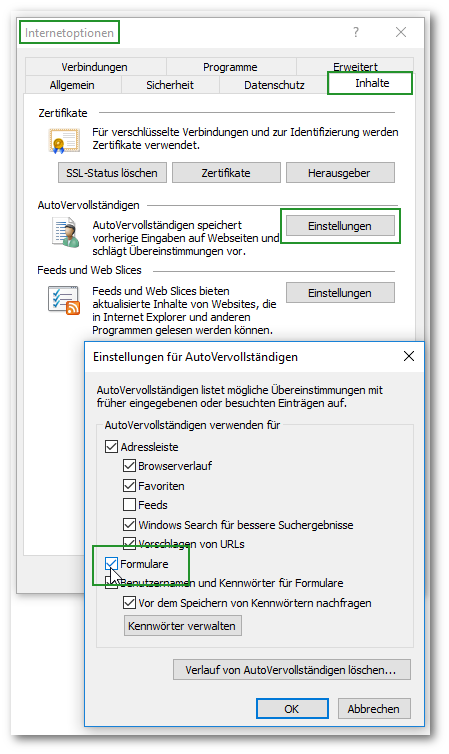

AutoVervollständigen

AutoVervollständigen merkt sich die Eingaben in Formularen, z. B. Namen, Adresse und weitere Infos. Auf diese Weise wird das Ausfüllen ähnlicher Formulare schneller und einfacher.

Beim Internet Explorer wird AutoVervollständigen so aktiviert:

Auf öffentlich zugänglichen Computern sollte AutoVervollständigen nicht aktiviert sein!

nach oben

Backdoor - der verborgene Zugang!

Als Backdoor wird in einem IT-System ein geheimer Zugang bezeichnet, mit

dessen Kenntnis es möglich ist, von außen auf das System zuzugreifen. Häufig

werden damit auch verborgene funktionale Eigenschaften eines IT-Systems

bezeichnet, die Vertrauliches preisgeben, z. B. ausgewählte Daten ohne

Wissen des Systembetreibers oder -nutzers an Dritte versenden.

Backdoors

werden auch von Geheimdiensten eingesetzt.

Das können Backdoors:

- Tastatureingaben protokollieren oder ausführen

- Bildschirmfotos übertragen (Screen-Shots) oder gar eine 'Live-Übertragung' des Bildschirminhalts

- Dateien erstellen, bearbeiten, löschen oder übertragen

- Netzwerkverbindungen herstellen, beenden

- Programme und Dienste starten, beenden

- Rechner/Betriebssystem zum Absturz bringen

Weitere Informationen zu Backdoors finden sich auf Hoax-Infos - einer Seite der TU Berlin....

nach oben

Backup

Ein Backup ist eine Datensicherung. Backups sollen regelmäßig erstellt und sicher aufbewahrt werden: z.B. in einem Tresor oder einem anderen Gebäude oder auf entfernten Rechnern.

Microsoft bietet für das Betriebssystem Windows eine Datensicherung an:

- Backup erstellen mit Windows 7

- Datensicherung mit Windows 8,1

nach oben

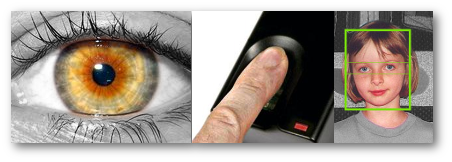

Biometrische Verfahren zur Authentifizierung

Biometrische Verfahren werden zur Authentifizierung verwendet: die

Identität eines Benutzers wird durch Gesichtserkennung,

Fingerabdruck oder Iris-Erkennung festgestellt.

Biometrische Verfahren

ersetzen in manchen Fällen die Authentifizierung durch Passwörter.

nach oben

Botnet

Bots sind automatisierte Computerprogramme, die infizierte Computer zu einer Gruppe (Botnet) zusammenschließen. Die Betreiber von Botnets missbrauchen die Computer z.B. für den Versand von Spam- oder Phishingmails.

Laut

Presseberichten ist ein hoher Prozentsatz von Computern infiziert.

Beim Anti-Botnet-Beratungszentrum finden Benutzer Informationen und

kostenlose Programme, die Schadsoftware entfernen.

nach oben

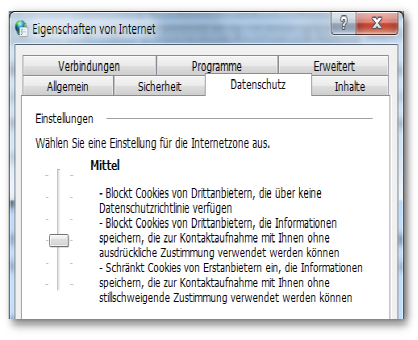

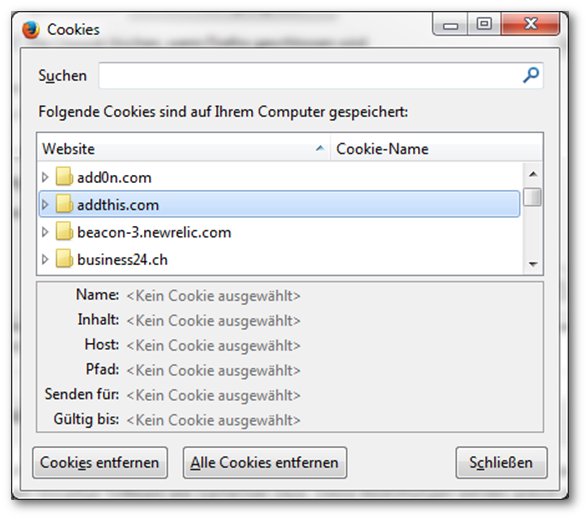

Cookies

Marc bekommt auf der Webseite von Amazon laufend Werbung über Sportgeräte. Auch die Werbemails von Amazon bewerben Sportausrüstung. In letzter Zeit hat er häufig nach Schiausrüstung gesucht.

Woher weiß Amazon das?

Die auf dem Computer gespeicherten Cookies informieren den Web-Betreiber des Online-Shops über das Surfverhalten und Interessen von Marc.

Cookies sind kleine Textdateien, die Informationen über besuchte

Webseiten beinhalten und auf dem PC des Benutzers abspeichert sind.

Cookies sind für die Bedienung von interaktiven Webseiten sogar

unbedingt erforderlich:

- Online Banking: im Cookie wird vom Server eine eindeutige Session-ID gespeichert, um genau diesen Client bei weiteren Aufrufen wiederzuerkennen

- Online-Shops können Cookies verwenden, um Waren in virtuellen

Einkaufskörben zu sammeln. Der Kunde kann damit Artikel in den

Einkaufskorb legen und sich weiter auf der Website umschauen, um danach

die Artikel zusammen zu kaufen. Die Identifikation des Warenkorbs bzw.

der Session des Benutzers wird im Cookie abgelegt.

Beim nächsten Besuch wird der Benutzer aufgrund des Cookies wiedererkannt.

Alle Browser bieten Einstellungsmöglichkeiten für die Behandlung von Cookies - hier der Einstellungsdialog des Internet Explorers:

Richtiges Verhalten: Gelegentlich die Cookies löschen. In den Einstellungen des Browsers kann sich Marc die Cookies anzeigen lassen, diese einzeln oder alle löschen. Weitere Info.

Gefahren durch Cookies:

Tracking: Die Möglichkeit der eindeutigen Erkennung kann missbraucht werden. Cookies werden unter anderem dafür verwendet, Benutzerprofile über das Surfverhalten eines Benutzers zu erstellen. Ein Online-Shop kann diese Daten mit dem Namen des Kunden verknüpfen und zielgruppenorientierte Werbemails schicken.

nach oben

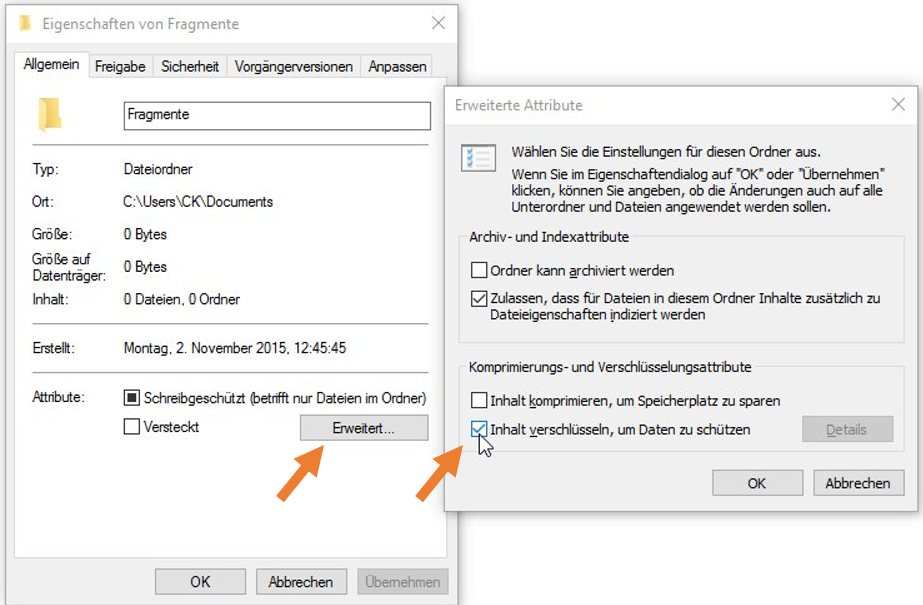

Datei verschlüsseln

Herr K. möchte eine Datei so vor Zugriff schützen, dass sie nur mit unter seinem Benutzerkonto gelesen werden kann. Windows ermöglicht eine derartige Verschlüsselung:

Rechter Mausklick auf die Datei -> Kontextmenü: Eigenschaften -> Register: Allgemein -> Erweitert ...

nach oben

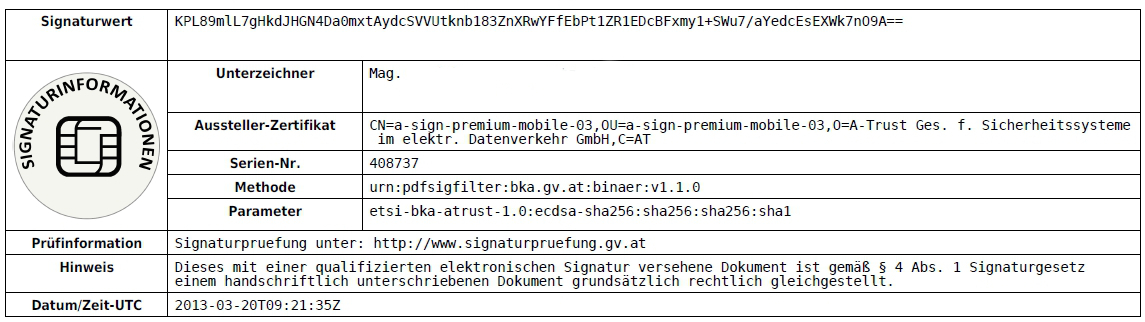

Digitale Signatur

Herr K. erhält ein wichtiges Dokument per E-Mail. Um ganz sicher zu gehen, überprüft er das Dokument anhand der beigefügten digitalen Signatur:

Dazu lädt er das Dokument mit dem Zertifkat auf dieser Seite hoch: www.signaturpruefung.gv.at

nach oben

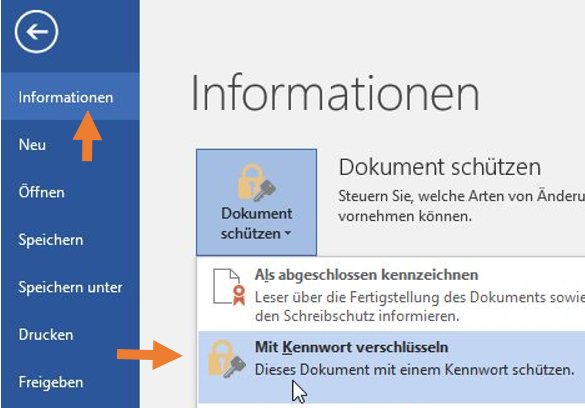

Dokument mit Kennwort speichern

Herr K. möchte ein Worddokument so speichern, dass es durch ein Passwort zum Öffnen geschützt ist:

So funktioniert es in Word 2016: Datei -> Informationen -> Mit Kennwort verschlüsseln ...

nach oben

Identitätsdiebstahl

Wie sich ein Datenmissbrauch anfühlt und wie einfach es ist, die

Daten eines Fremden zu stehlen, um damit Straftaten zu

begehen, hat Tina Groll selbst erlebt. Kriminelle benutzen

dabei den Namen und das Geburtsdatum von Fremden. Diese

Daten finden sich mittlerweile über fast jedem im

Internet. Wenn man dann noch einen Hinweis auf den Beruf des

Opfers hat, ist es beispielsweise ganz einfach, sich dessen

Bonität für Warenkreditbetrug zu bemächtigen. Die falschen

Daten über die reale Person werden unterdessen von

Auskunfteien, Gerichten oder sogar der Polizei abgespeichert und

über diese Stellen weiter verteilt. Und dann beginnt ein ganz realer

Albtraum für das Opfer.

Mehr dazu in

einem Bericht der Journalistin Tina Groll...

nach oben

Information Diving

Entwendung von Daten, die unachtsam weggeworfen wurden.

In Altpapiercontainern oder auf Festplatten von ausgemusterten

Rechnern befinden sich manchmal Daten, die missbraucht werden

können.

Maßnahmen gegen Information Diving:

- Aktenvernichter verwenden,

- Datenträger vor dem Wegwerfen sicher löschen

nach oben

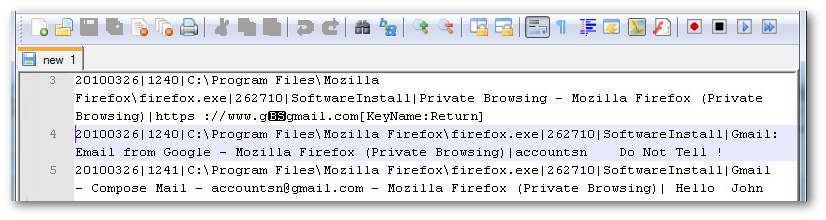

Keylogger

Keylogger sind Programme, die Tastatureingaben mitprotokollieren. So können Hacker an Passwörter gelangen.

Herr S. bemerkt durch Zufall, dass über seinen Ebay-Account zwei teure Uhren um je 10.000 Euro verkauft wurden. Beim Versuch, sich bei PayPal anzumelden, muss er feststellen, dass sein Passwort geändert wurde. Auch bei seiner GMX-Adresse wurde eine Weiterleitung für Nachrichten von Ebay und Paypal eingerichtet.

Bei der Kontrolle seines PCs wird festgestellt, dass ein Keylogger-Programm seine Passwörter an die Betrüger verschickt hat.

So kann zum Beispiel eine ausspionierte Mitschrift eines Keyloggers aussehen

Herr S. sichert alle Daten und installiert den Rechner zur Sicherheit neu. Auch ändert er die Passwörter für Ebay, GMX, PayPal und seinen Zugang zum Onlinebanking.

nach oben

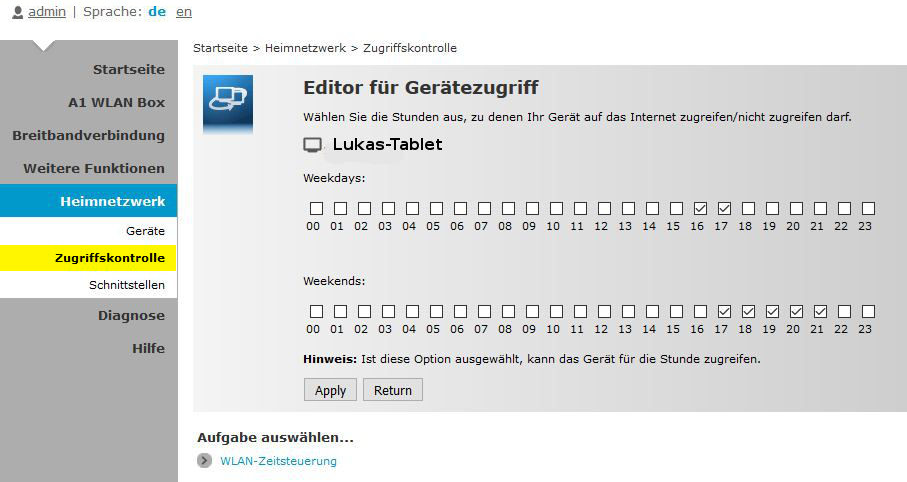

Kindersicherung

Die Kindersicherung schützt Kinder vor ungeeigneten Webinhalten und unkontrollierter Internetnutzung und schränken die zeitliche Nutzung ein.

Beispiel für eine zeitliche Einschränkung der Internetnutzung in der Konfiguration des Internetmodems.

nach oben

Passwörter - Identitätsdiebstahl

Herr S. kann plötzlich seine E-Mails nicht mehr abrufen und er kann sich bei seinem PayPal-Konto nicht mehr anmelden.

Herr S. verwendet für die Zugänge zu Amazon, zum Bezahlsystem PayPal, sein E-Mailprogramm und anderen Internetzugängen nur ein Passwort. Das ist für ihn sehr praktisch und leicht zu merken. Eines Tages kommt ein Hacker an das Passwort und hat damit gleich alle Zugänge. Bei PayPal wird sofort Geld überwiesen. Der Hacker ändert die Passwörter bei den Zugängen und daher hat Herr S. keinen Zugriff mehr.

Sichere Passwörter haben mindestens acht Buchstaben, Zahlen und Sonderzeichen. Für jeden Zugang sollte ein eigenes Passwort verwendet werden.

nach oben

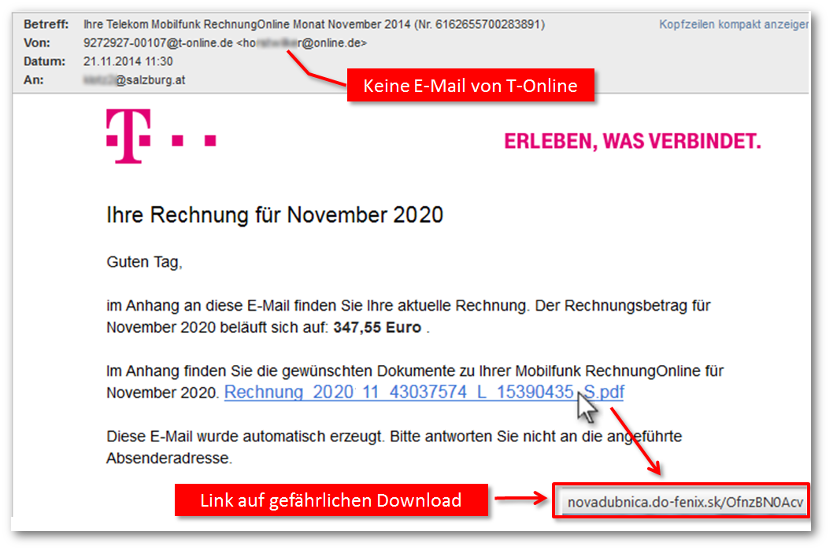

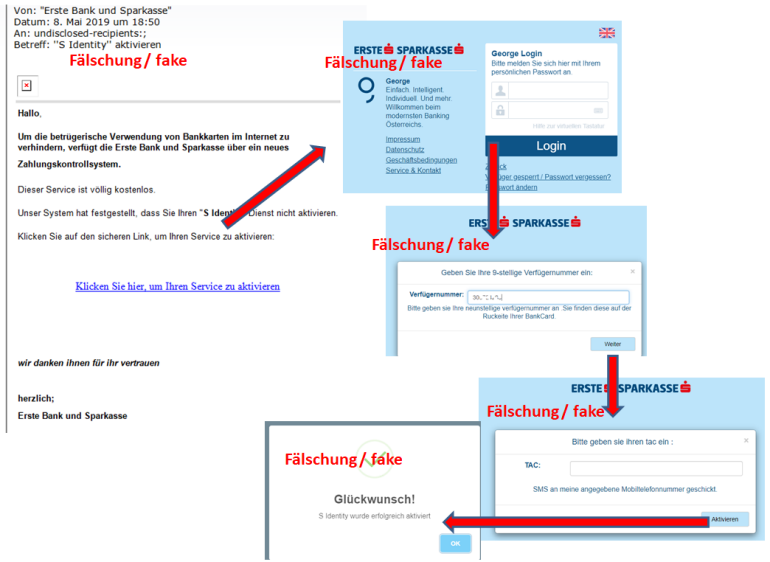

Phishing

Frau S. bekommt eine E-Mail - angeblich von einem bekannten Telekommunkationsunternehmen. Der angebliche Anhang ist ein Downloadlink. Frau S. öffnet die heruntergeladene Datei und installiert so ungewollt einen Trojaner. Einige Tage später wird sie von ihrem E-Mailprovider verständigt, dass von ihrem PC aus SPAM-Mails in großer Zahl versandt werden.

Eine gefälschte E-Mail gibt vor, dass eine neue Login- bzw. Freigabe für das Internetbanking aktiviert werden muss. Wenn der Anwender die geforderten Daten eingibt, wird ein Betrag vom Konto abgebucht.

ORF-Meldung: Internetbetrug: 40.000 Euro Schaden

nach oben

Ransomware

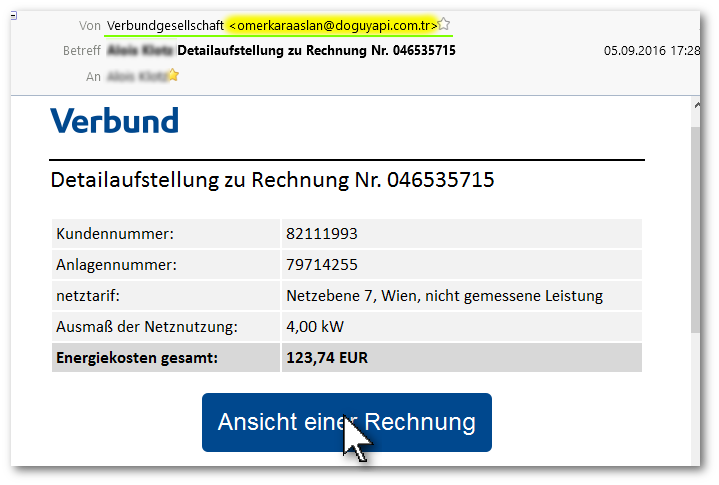

Herr K. erhält ein E-Mail angeblich von einem Energieversorger.

Er achtet nicht auf die Absenderadresse (gelb unterlegt) und klickt auf die verlinkte "Rechnung".

Er öffnet die heruntergeladene Datei und beantwortet die Frage, ob das Programm Änderungen durchführen darf mit einem Klick auf "JA".

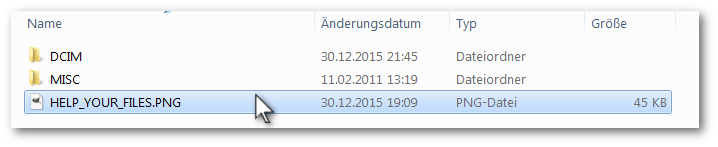

Auf dem Computer wurde eine Malware installiert, die Bilder und Dokumente verschlüsselt. Herr K. kann nicht mehr auf seine Dateien zugreifen. Besonders unangenehm ist es, dass auch die Daten der Buchhaltung verschlüsselt wurden.

In den Ordnern findet Herr K. Hinweise, wie er das Lösegeld von mehr als 100 Euro bezahlen soll.

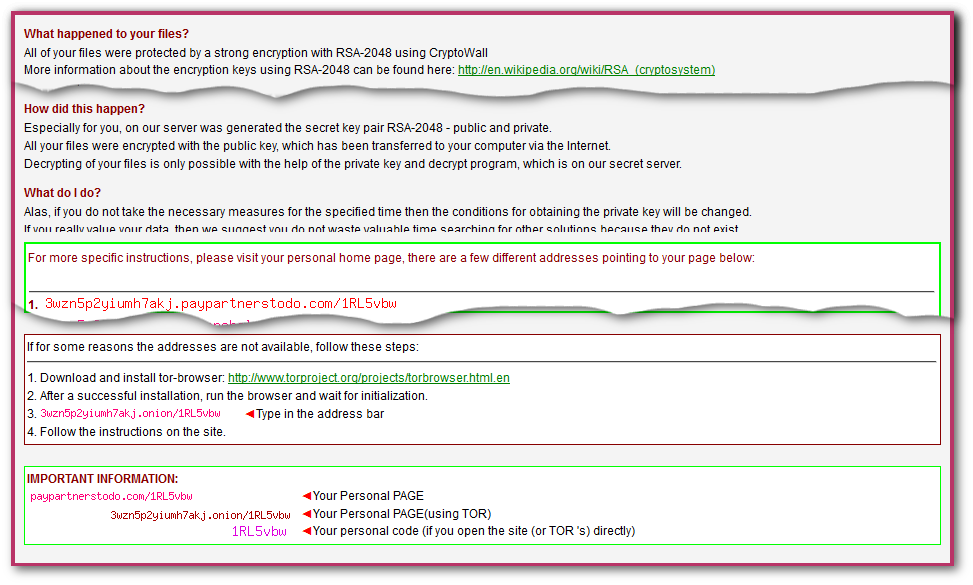

Hier ist beschrieben, wie das Lösegeld zu bezahlen ist:

Ob nach einer Bezahlung des geforderten Betrags die Daten wieder entschlüsselt werden könnten, kann niemand garantieren.

Herr K. hat aber eine aktuelle Datensicherung/Backup. So sind seine Daten nicht verloren. Den Aufwand und die Zeit zur Datenwiederherstellung und Überprüfung seines Computers wird ihm niemand ersetzen.

nach oben

Rootkit

Herr S. überweist per Online Banking 50 Euro für ein ABO. Beim Kontrollieren der SMS-Tan bemerkt er, dass die Überweisungssumme, die im SMS angegeben wurde, weit höher ist. Er bricht den Vorgang sofort ab und verhindert so einen finanziellen Schaden.

Herr S. hat die automatischen Update-Funktion in Windows deaktiviert. Er möchte nicht, dass immer wieder mal der Computer beim Herunterfahren die Updates installiert.

So merkt er nicht, dass auf seinem Computer ein Rootkit installiert wurde. Das war möglich, weil durch ein nicht durchgeführtes Update eine Sicherheitslücke im Betriebssystem Windows nicht geschlossen wurde. Durch das Rootkit kann auch das Antivirenprogramm die Malware nicht erkennen.

Die Kriminellen konnten nun beliebige Schadsoftware installieren und so beim Online-Banking Schaden anrichten.

Der Berater der Bank empfiehlt Herrn S. den Computer neu installieren zu lassen.

nach oben

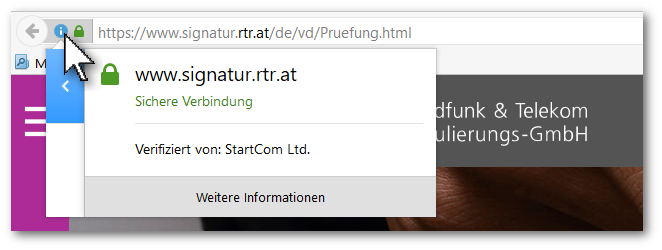

Sichere URL

Sichere Webseiten erkennt man an der URL, die mit https beginnt:

Sichere Webseiten haben ein digitales Zertifikat. Datenübertragungen zu sicheren Webseiten erfolgen verschlüsselt.

nach oben

Shoulder Surfing

Marc wird gefragt, warum er so "gemeine" E-Mails verschickt. Marc loggt sich gleich in GMail ein und findet im Ordner Gesendet E-Mails, die er nicht geschrieben hat.

Ein Mitschüler hat Marc beim Eintippen des Passworts beobachtet und Marcs GMail-Account missbraucht.

Marc ändert sofort das Passwort und kontrolliert die Wiederherstellungsinformationen wie Telefonnummer und zweite E-Mailadresse.

nach oben

Skimming

Herr T. bemerkt beim Durchsehen seines Kontoauszugs, dass in Peru mit der Bankomatkarte 500 Euro behoben wurden.

So funktionierte der Betrug:

Die Betrüger montierten ein

Magnetkartenlesegerät direkt vor dem Kartenschlitz des Bankomaten. Eine

Mini-Kamera, die über der Tastatur des Bankomaten montiert ist, filmte beim

Geld-Abheben den Code. Die Betrüger stellen eine Kopie der Bankomatkarte her

und haben mit dem erbeuteten Code Zugang zum Bankkonto.

Herr lässt sein Konto sofort sperren. In Zukunft deckt er bei der Eingabe des PIN-Codes mit der zweiten Hand das Tastenfeld ab.

Einen ausführlichen Bericht zu dieser Betrugsmethode findet man auf heise.de.

nach oben

Social Engineering

Beispiel 1:

Ein angeblicher Mitarbeiter des Microsoft-Service-Centers ruft bei Herrn X.Y. an. Auf dem Computer der Herrn X.Y. soll sich eine Schadsoftware befinden. Per Fernwartung könnte vom Computer die Schadsoftware gelöscht werden. Herr X.Y. soll die Fernwartungssoftware „TeamViewer“ herunterladen und starten, damit auf den Computer zugegriffen werden kann. Herr X.Y. führt die Anweisungen durch und ein Betrüger bekommt den Zugriff auf den Rechner. Nun werden Daten auf dem Rechner gelöscht, verschlüsselt, Kennwörter ausgelesen, Keylogger installiert und anderes mehr.

Beispiel 2:

Ein Mitarbeiter erhält einen Anruf eines angeblichen Technikers, der vorgibt, für einen Test die geheimen Zugangsdaten zu benötigen. Zwei Tage später entdeckt der Administrator, dass vom Firmenserver alle Kundendaten auf einen Server in Bulgarien kopiert wurden. Nachforschungen ergaben, dass der angebliche Techniker das herausgegebene Passwort für den Datendiebstahl benutzte.

Social Engineering ist eine verbreitete Methode zum Ausspionieren von vertraulichen Informationen. Um an vertrauliche Informationen zu gelangen, wird die Gutgläubigkeit, die Hilfsbereitschaft oder auch die Unsicherheit einer Person ausgenutzt.

nach oben